在 Linux 系统的程序开发与运行过程中,内存越界访问错误是开发者频繁遭遇的 “棘手难题”。这类错误不仅会导致程序异常退出,破坏业务连续性,更可能成为黑客攻击的突破口,引发严重的系统安全风险。深入剖析其产生根源,掌握科学的排查与预防方法,是保障 Linux 程序稳定性和安全性的核心环节。

一、什么是 Linux 程序内存越界访问?

内存越界访问,本质是程序试图操作不属于自身权限范围的内存区域。在 Linux 系统中,内核通过内存管理单元(MMU) 和内核态保护机制,为每个用户程序划分独立的内存空间,明确界定了程序可访问的内存边界。一旦程序突破这一边界,系统会立即触发信号机制(最典型的是

SIGSEGV段错误信号),强制终止程序运行,并生成错误日志(如Core dumped核心转储文件),以防止错误扩散。

常见的内存越界场景主要包括三类:

- 数组越界:访问数组时,索引值超出数组定义的合法范围(如定义

int arr[5]却访问arr[10]); - 缓冲区溢出:向固定大小的缓冲区写入超出其容量的数据(如向 100 字节缓冲区写入 200 字节内容);

- 非法指针解引用:使用未初始化、已释放或指向无效内存区域的指针,读取或修改内存数据。

二、Linux 程序内存越界的核心成因

内存越界错误的产生并非偶然,往往与代码设计、内存管理、环境因素密切相关,具体可归纳为以下四类:

1. 代码逻辑缺陷(最主要原因)

- 缺乏边界检查:C/C++ 等语言中,若未对数组索引、用户输入长度等进行合法性校验,极易触发越界。例如直接使用

for (int i=0; i<=10; i++)遍历长度为 10 的数组,会导致i=10时越界; - 使用不安全函数:

strcpy(字符串复制)、sprintf(格式化输出)等函数不检查目标缓冲区大小,若源数据长度超过缓冲区容量,直接造成溢出。对比之下,strncpy、snprintf等函数因支持指定长度限制,安全性更高; - 动态内存管理不当:使用

malloc、calloc分配内存后,未及时释放导致内存泄漏,或重复调用free释放已回收的内存,会破坏内存管理结构,间接引发越界访问。

2. 编译器优化与环境干扰

部分编译器在开启高等级优化(如

-O2、-O3)时,可能会对代码进行 “激进” 调整,例如删除未使用的变量、重排内存布局。若代码本身存在潜在的内存操作风险,这种优化可能会 “放大” 问题,使原本隐藏的越界错误暴露,或导致错误位置难以定位。3. 多线程并发冲突

多线程环境下,若多个线程共享同一内存区域(如全局缓冲区、共享指针),且未采取有效的同步机制(如互斥锁、信号量),可能出现 “竞态条件”:一个线程正在写入内存时,另一个线程同时读取或修改该区域,导致内存数据混乱,间接触发越界访问。

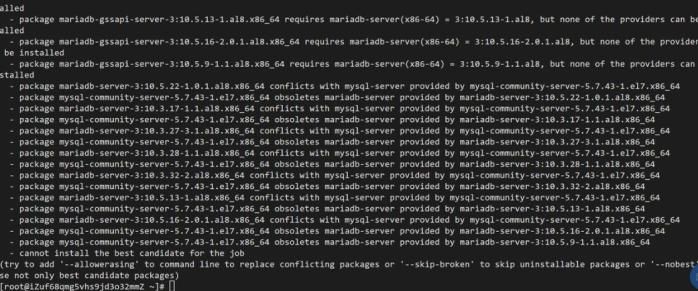

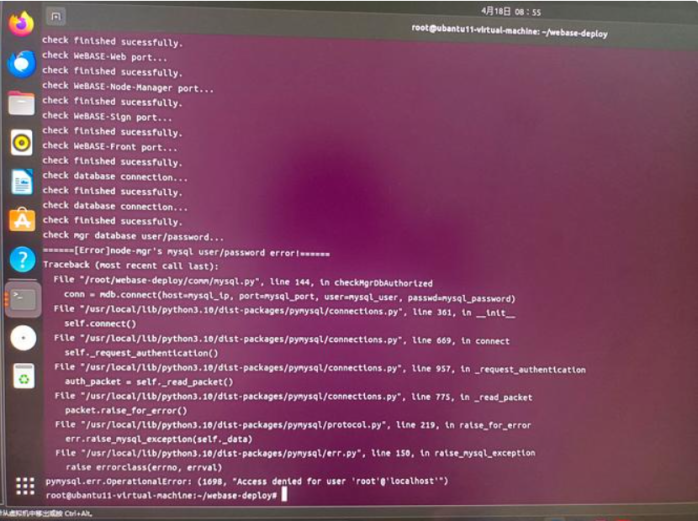

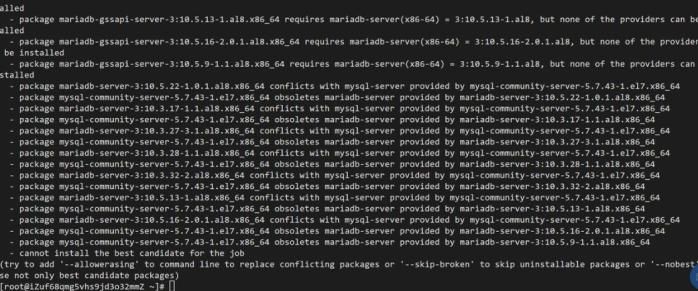

4. 系统配置与依赖问题

虽不直接导致越界,但系统环境异常可能加剧问题。例如,Linux 系统内存不足时,动态内存分配可能返回不完整的内存块;若程序依赖的库文件版本不兼容,可能导致内存布局异常,增加越界概率。

三、内存越界访问的危害:从程序崩溃到系统安全

内存越界的影响远超 “程序退出”,其危害可分为短期业务影响和长期安全风险两类:

1. 短期:破坏程序稳定性与用户体验

- 程序突然崩溃,输出

Segmentation fault(段错误)或Core dumped提示,导致业务中断(如服务器进程退出、客户端工具闪退); - 若越界访问未触发系统信号(极端场景下的 “隐性越界”),程序可能继续运行,但内存数据被篡改,会出现逻辑错乱(如计算结果错误、数据存储异常),排查难度更大。

2. 长期:沦为安全漏洞,威胁系统安全

内存越界(尤其是缓冲区溢出)是黑客常用的攻击手段。攻击者通过构造特殊的输入数据(如超长字符串、恶意指令),触发程序越界写入,将恶意代码注入内存并执行,最终实现:

- 获取程序的

root权限,控制整个 Linux 系统; - 窃取敏感数据(如数据库密码、用户信息);

- 植入木马、勒索软件,破坏系统文件。

四、Linux 内存越界错误的排查工具与方法

面对内存越界错误,仅凭 “肉眼排查代码” 效率极低,需借助 Linux 系统提供的专业工具,实现精准定位。以下是三类核心工具的应用场景:

1. 调试器:分析核心转储文件(Core Dump)

当程序崩溃并生成

Core文件时,使用GDB(GNU 调试器) 可还原崩溃时的内存状态:- 执行命令

gdb ./程序名 core文件名,加载核心文件; - 通过

bt(backtrace)查看函数调用栈,定位崩溃发生的代码行; - 使用

print命令查看关键变量、指针的内存地址与值,判断是否存在越界。

2. 动态内存检测工具:实时监控内存操作

- Valgrind(Memcheck 工具):运行程序时,实时检测内存泄漏、未初始化内存访问、越界操作。执行命令

valgrind --leak-check=full ./程序名,工具会输出详细的内存错误报告,包括错误位置、内存地址; - AddressSanitizer(ASAN):内置在 GCC、Clang 编译器中的内存检测工具,通过编译时插入检测代码,可快速定位越界访问、使用已释放内存等问题。编译时添加参数

-fsanitize=address -g,运行程序后会直接输出错误代码行与内存越界详情,效率高于 Valgrind。

3. 静态代码分析工具:编译阶段预防问题

- Clang Static Analyzer:在代码编译前,对语法、逻辑进行静态扫描,识别潜在的内存越界风险(如未检查的数组索引、不安全函数调用);

- Cppcheck:适用于 C/C++ 代码,支持检测缓冲区溢出、空指针解引用等问题,可集成到 IDE(如 VS Code、CLion)中,实时提示代码风险。

五、预防 Linux 内存越界的编码规范与系统配置

排查错误不如提前预防。遵循安全编码规范、优化系统配置,可从源头降低内存越界的概率。

1. 编码层面:优先选择安全的内存操作方式

- 替换不安全函数:用

strncpy替代strcpy、snprintf替代sprintf、memcpy_s替代memcpy,明确限制内存操作的长度; - 严格校验输入与索引:对用户输入的字符串长度、数组索引值进行合法性检查(如

if (index >= 0 && index < 数组长度)); - 使用安全的数据结构:C++ 程序优先采用 STL 容器(如

vector、string),容器会自动管理内存边界,避免手动操作数组的风险; - 规范动态内存管理:使用

malloc/new分配内存后,需检查是否分配成功;释放内存(free/delete)后,立即将指针置为NULL,避免重复释放。

2. 编译与系统层面:增强程序健壮性

- 开启编译器警告:编译时添加

-Wall -Wextra参数,让编译器提示潜在的代码风险(如未使用的变量、数组索引可能越界); - 启用地址空间布局随机化(ASLR):Linux 内核的 ASLR 机制会随机分配程序的内存地址,即使发生越界,攻击者也难以预测内存位置,降低攻击成功率。执行

echo 2 > /proc/sys/kernel/randomize_va_space可开启 ASLR; - 使用内存保护机制:通过编译器参数

-fstack-protector-strong启用栈保护,当缓冲区溢出时触发程序崩溃,防止恶意代码执行。

六、总结:Linux 开发者的内存管理素养

尽管 Python、Go 等现代编程语言通过自动内存管理降低了越界风险,但在 Linux 系统编程、嵌入式开发等领域,C/C++ 仍因性能优势占据核心地位,内存管理能力仍是开发者的必备素养。

内存越界错误并非 “无法解决的顽疾”:通过代码审查强化边界校验、自动化工具实时监控、系统配置增强防护,可将越界错误控制在最低限度。每一次排查越界问题的过程,都是深入理解 Linux 内存模型、优化程序设计的契机。对于开发者而言,严谨的编码思维与对系统底层的认知,才是应对内存问题的根本保障。

🎀 🌸

📜 重要提示:

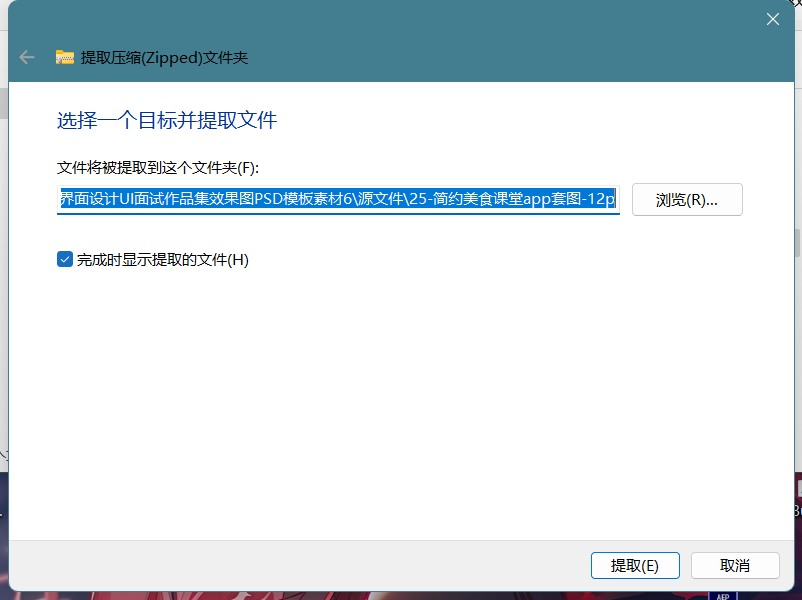

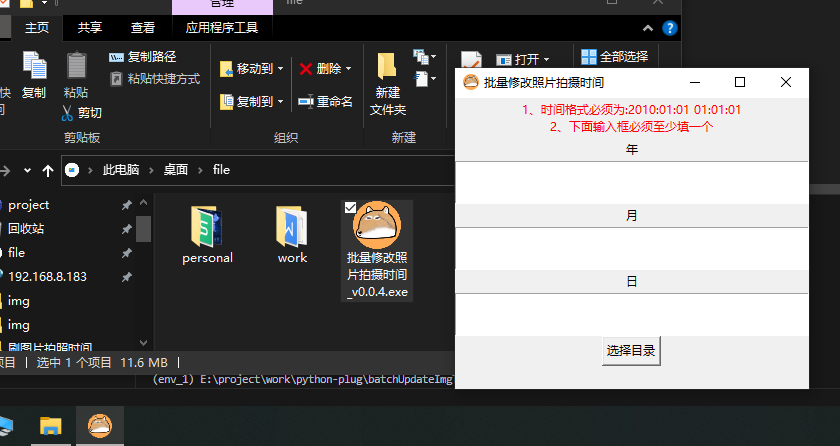

如有解压密码:看下载页、看下载页、看下载页。

源码工具资源类具有可复制性: 建议具有一定思考和动手能力的用户购买。

请谨慎考虑: 小白用户和缺乏思考动手能力者不建议赞助。

虚拟商品购买须知: 虚拟类商品,一经打赏赞助,不支持退款。请谅解,谢谢合作!

邻兔跃官网:lt.lintuyue.com(如有解压密码看下载页说明)。

© 版权声明

文章版权归原作者所有,本站只做转载和学习以及开发者个人原创。声明:下载本站资源即同意用户协议,本站程序仅供内部学习研究软件设计思想和原理使用,学习研究后请自觉删除,请勿传播,因未及时删除所造成的任何后果责任自负。

THE END

暂无评论内容